4 декабря 2014 года

Android.BankBot.35.origin распространяется злоумышленниками в составе другой вредоносной программы, внесенной в вирусную базу как Android.MulDrop.46.origin. Данный троянец представляет собой дроппера и может быть загружен пользователями под видом различных приложений. В настоящий момент специалистам компании «Доктор Веб» известны случаи, когда Android.MulDrop.46.origin выдается киберпреступниками за популярный веб-браузер, однако выбор образа для маскировки этой вредоносной программы ограничивается лишь фантазией вирусописателей.

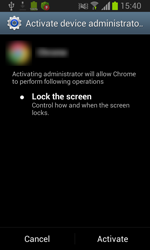

После того как дроппер установлен на Android-смартфон или планшет, он может быть инициализирован как самим владельцем мобильного устройства (при нажатии на созданный троянцем ярлык), так и автоматически – при очередной разблокировке экрана или загрузке операционной системы. Если Android.MulDrop.46.origin был запущен пользователем, вредоносная программа запрашивает у него доступ к функциям администратора мобильного устройства, после чего удаляет свой ярлык. В дальнейшем троянец функционирует в качестве системного сервиса и становится «невидимым» для владельца мобильного устройства.

Вслед за успешной инициализацией дроппер извлекает хранящийся в его ресурсах исполняемый dex-файл троянца Android.BankBot.35.origin, который затем загружается в оперативную память при помощи класса DexClassLoader, позволяющего Android-приложениям (в данном случае – дропперу Android.MulDrop.46.origin) без участия пользователя и предварительной установки запускать дополнительные программные модули. Получив управление, Android.BankBot.35.origin переходит в ждущий режим и периодически проверяет наличие на инфицированном устройстве ряда приложений типа «банк-клиент», принадлежащих нескольким южнокорейским кредитным организациям. Если одна из этих программ обнаруживается, троянец загружает с удаленного узла соответствующее ей приложение-имитацию, после чего пытается установить его вместо оригинала. Для этого Android.BankBot.35.origin демонстрирует на экране зараженного устройства сообщение с призывом выполнить инсталляцию якобы новой версии банковского клиента. Если пользователь согласится на установку этого «обновления», троянец инициализирует стандартный системный процесс удаления настоящего приложения, после чего приступит к инсталляции подделки.

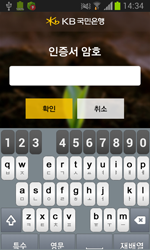

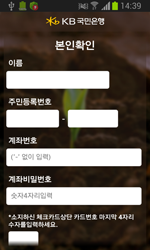

Каждое из загружаемых Android.BankBot.35.origin поддельных банковских приложений представляет собой не что иное, как модификацию троянца Android.Banker.46.origin. Эта вредоносная программа позволяет киберпреступникам получить доступ к управлению банковскими счетами южнокорейских пользователей, что может привести к незапланированным финансовым операциям и даже потере всех их денежных средств. Чтобы похитить всю необходимую конфиденциальную информацию, Android.Banker.46.origin имитирует интерфейс настоящих приложений типа «банк-клиент» и запрашивает у своих жертв ввод таких данных как логин и пароль от учетной записи онлайн-банкинга, номер счета и банковской карты, сведения об используемом цифровом сертификате, обеспечивающим безопасные транзакции, а также другие секретные сведения.

|

|

|

Наряду с заменой настоящих приложений системы «банк-клиент» их троянскими копиями Android.BankBot.35.origin способен также совершать и другие нежелательные для пользователей действия. В частности, по команде с управляющего сервера вредоносная программа может:

- отправить СМС-сообщение с заданным текстом на указанный номер;

- включить или выключить передатчик Wi-Fi;

- загрузить на сервер данные из телефонной книги (в том числе сохраненные на SIM-карте телефонные номера);

- загрузить с удаленного узла и запустить заданный злоумышленниками dex-файл.

Для запуска загруженного dex-файла троянец задействует соответствующий функционал дроппера Android.MulDrop.46.origin, используемый для инициализации самого Android.BankBot.35.origin. Таким образом, эта вредоносная программа реализует модульную архитектуру и, в зависимости от потребностей создавших ее вирусописателей, способна значительно расширить свои возможности.

Помимо кражи сведений о контактах пользователя, в процессе своей работы троянец также может передать на управляющий сервер и другую конфиденциальную информацию, например, номер телефона жертвы, название модели инфицированного мобильного устройства, сведения о версии операционной системы, типе используемой мобильной и Wi-Fi-сети и некоторые другие данные. Кроме того, Android.BankBot.35.origin способен перехватывать и удалять СМС-сообщения, поступающие с определенных номеров, информация о которых хранятся в черном списке троянца.

Примечательно, что данная вредоносная программа обладает весьма интересным механизмом самозащиты. Так, если троянец фиксирует на зараженном смартфоне или планшете запуск популярного южнокорейского антивируса, Android.BankBot.35.origin блокирует его инициализацию и возвращает пользователя к главному экрану операционной системы. Аналогичная блокировка распространяется и на стандартный системный менеджер приложений, а также функцию управления администраторами устройства, поэтому, если защита троянца активирована, пользователи зараженных смартфонов и планшетов фактически лишаются возможности управлять всеми установленными программами. Вместе с тем, подобный защитный механизм не срабатывает, если в системе все еще присутствует хотя бы один из оригинальных банковских клиентов, которые вредоносная программа не успела заменить, либо если троянец не получил доступ к функциям администратора мобильного устройства.

Чтобы не стать жертвой вредоносных программ, владельцы мобильных Android-устройств должны избегать установки приложений, полученных не из каталога Google Play. Кроме того, им рекомендуется установить надежное защитное ПО. Антивирус Dr.Web для Android и Антивирус Dr.Web для Android Light успешно обнаруживают и нейтрализуют описанных троянцев, поэтому для пользователей данных продуктов они не представляют опасности.

![[VK]](http://st.dataprotection.com.ua/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.dataprotection.com.ua/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.dataprotection.com.ua/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии