15 жовтня 2021 року

Протягом попереднього місяця вірусні аналітики компанії «Доктор Веб» виявили в каталозі Google Play десятки нових програм-підробок сімейства Android.FakeApp, використовуваних зловмисниками в різних шахрайських схемах.

ГОЛОВНІ ТЕНДЕНЦІЇ ВЕРЕСНЯ

- Висока активність програм-підробок, які поширюються з каталогу Google Play

- Троянські програми, які завантажують програми та виконують довільний код, а також рекламні шкідливі програми залишаються однією з найактуальніших загроз

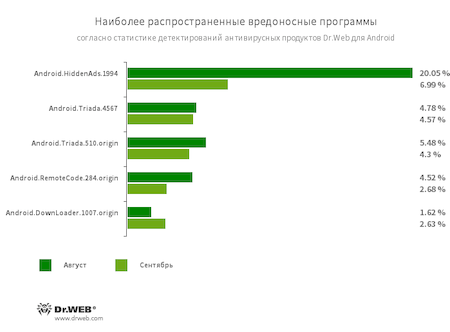

За даними антивірусних продуктів Dr.Web для Android

- Android.HiddenAds.1994

- Троян, призначений для показу нав'язливої реклами. Трояни цього сімейства часто поширюються під виглядом нешкідливих програм і в деяких випадках встановлюються в системний каталог іншими шкідливими програмами.

- Android.Triada.4567

- Android.Triada.510.origin

- Багатофункціональні трояни, що виконують різні шкідливі дії. Відносяться до сімейства троянських програм, що проникають у процеси всіх працюючих програм. Різні представники цього сімейства можуть зустрічатися в прошивках Android-пристроїв, куди зловмисники впроваджують їх на етапі виробництва. Окрім того, деякі їх модифікації можуть експлуатувати уразливості, щоб отримати доступ до захищених системних файлів і каталогів.

- Android.RemoteCode.284.origin

- Шкідлива програма, що завантажує та виконує довільний код. Залежно від модифікації трояни цього сімейства також можуть завантажувати різні веб-сайти, переходити за посиланнями, натискати на рекламні банери, підписувати користувачів на платні послуги та виконувати інші дії.

- Android.DownLoader.1007.origin

- Троян, що завантажує інші шкідливі програми та непотрібне ПЗ. Подібні трояни можуть ховатися у зовнішньо нешкідливих програмах, що поширюються з каталогу Google Play або завантажуються зі шкідливих сайтів.

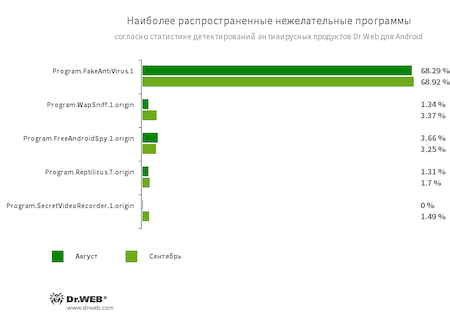

- Program.FakeAntiVirus.1

- Детектування рекламних програм, що імітують роботу антивірусного ПЗ. Такі програми можуть повідомляти про неіснуючі загрози та вводити користувачів у оману, вимагаючи оплатити купівлю повної версії.

- Program.WapSniff.1.origin

- Програма для перехоплення повідомлень в месенджері WhatsApp.

- Program.FreeAndroidSpy.1.origin

- Program.Reptilicus.7.origin

- Програми, що стежать за власниками Android-пристроїв і можуть використовуватися для кібершпигунства. Вони здатні контролювати місцезнаходження пристроїв, збирати дані про SMS-листування, бесіди в соціальних мережах, копіювати документи, фотографії та відео, прослуховувати телефонні дзвінки та оточення тощо.

- Program.SecretVideoRecorder.1.origin

- Програма, призначена для фонової фото- та відеозйомки за допомогою вбудованої камери Android-пристроїв. Вона може працювати непомітно, відключаючи повідомлення про запис, а також змінювати значок і опис програми на фальшиві. Така функціональність робить дану програму потенційно небезпечною.

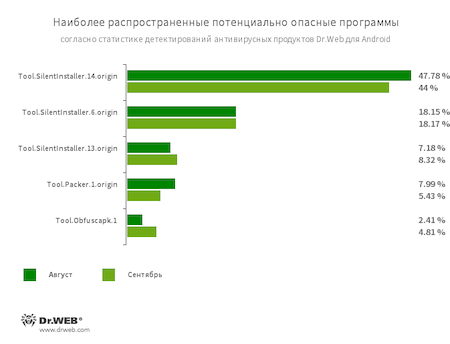

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Потенційно небезпечні програмні платформи, які дозволяють програмам запускати apk-файли без їх встановлення. Вони створюють віртуальне середовище виконання, яке не впливає на основну операційну систему.

- Tool.Packer.1.origin

- Спеціалізована утиліта-пакувальник, призначена для захисту Android-програм від модифікації та зворотного інжинірингу. Вона не є шкідливою, але може використовуватися для захисту як нешкідливих, так і троянських програм.

- Tool.Obfuscapk.1

- Детектування програм, захищених утилітою-обфускатором Obfuscapk. Ця утиліта використовується для автоматичної модифікації та заплутування вихідного коду Android-програм, щоб ускладнити їх зворотний інжиніринг. Зловмисники застосовують її для захисту шкідливих та інших небезпечних програм від виявлення антивірусами.

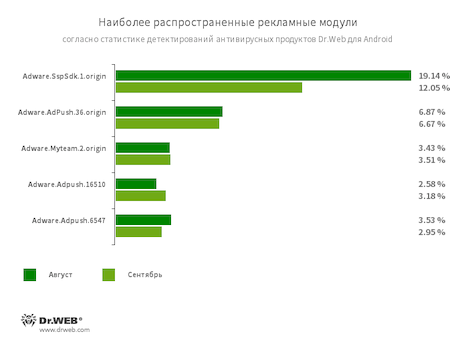

Програмні модулі, що вбудовуються в Android-програми, призначені для показу нав'язливої реклами на мобільних пристроях. Залежно від сімейства та модифікації вони можуть демонструвати рекламу в повноекранному режимі, блокуючи вікна інших програм, виводити різні повідомлення, створювати ярлики та завантажувати веб-сайти.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.16510

- Adware.Adpush.6547

- Adware.Myteam.2.origin

Загрози в Google Play

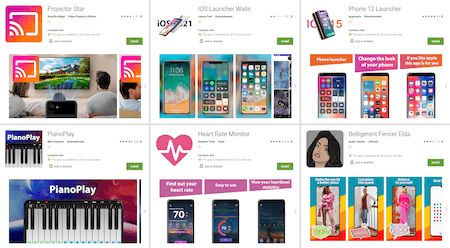

У вересні фахівці компанії «Доктор Веб» виявили в Google Play декілька десятків нових програм-підробок, які допомагали зловмисникам реалізовувати різні шахрайські схеми. В їх числі був троян Android.FakeApp.344, декілька модифікацій якого поширювалися під виглядом найрізноманітніших програм — графічних оболонок (лончерів), збірок зображень, самовчителя гри на піаніно, програм для контролю пульсу та інших.

Його основна функція — завантаження веб-сайтів за командою авторів вірусів. При цьому троян може використовуватися в різних шкідливих сценаріях: виконувати фішинг-атаки, підписувати жертв на платні послуги мобільного зв'язку, просувати сайти, які цікавлять зловмисників, або ж завантажувати сайти з рекламою.

Android.FakeApp.344 керується з одного з облікових записів GitHub, репозиторії яких містять конфігураційні файли. При запуску троян отримує необхідні налаштування. Якщо в них є відповідне завдання, він завантажує цільовий сайт. Якщо ж завдання немає або трояну не вдалося отримати конфігурацію, він працює у звичайному режимі, а користувачі можуть навіть не підозрювати, що з програмою щось не так.

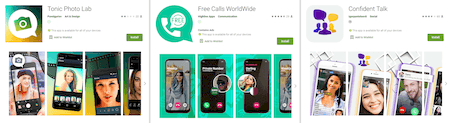

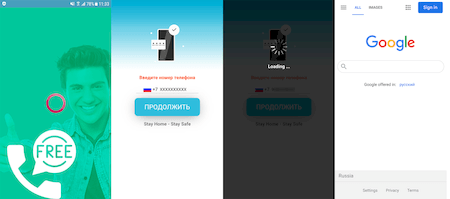

Інші виявлені шкідливі програми-підробки отримали імена Android.FakeApp.347, Android.FakeApp.364 і Android.FakeApp.385. Вони також поширювалися як нешкідливі та корисні програми — програми для безкоштовних дзвінків, фоторедактор, програми на релігійну тематику та ПЗ для захисту встановлених програм від несанкціонованого використання.

Проте заявлених функцій вони не виконували — трояни лише завантажували різні сайти, у тому числі такі, на яких у користувачів запитували номер мобільного телефону. Після його введення власники Android-пристроїв переспрямовувалися на сторінку пошукової системи, й на цьому робота підробок завершувалася.

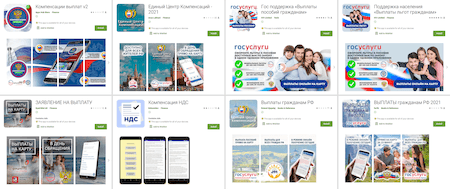

Троянські програми Android.FakeApp.354, Android.FakeApp.355, Android.FakeApp.356, Android.FakeApp.357, Android.FakeApp.358, Android.FakeApp.366, Android.FakeApp.377, Android.FakeApp.378, Android.FakeApp.380, Android.FakeApp.383 і Android.FakeApp.388 нібито мали б допомогти користувачам знайти інформацію про державну соціальну підтримку — виплати пільг, допомог, «компенсації ПДВ», а також безпосередньо отримати «належні за законом» гроші. Однак ці програми лише заманювали власників мобільних пристроїв на шахрайські сайти, де абсолютно будь-якому відвідувачу обіцяли багатотисячні виплати. За «нарахування» обіцяних коштів від користувачів вимагалося оплатити «державне мито» або «комісію банку» в розмірі від декількох сотень до декількох тисяч рублів. Жодних виплат жертви цієї обманної схеми насправді не отримували — замість цього вони переказували власні кошти шахраям.

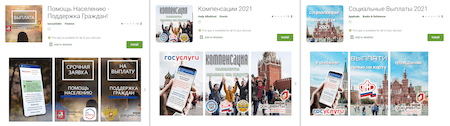

Інші програми-підробки, додані в вірусну базу Dr.Web як Android.FakeApp.348, Android.FakeApp.349, Android.FakeApp.350, Android.FakeApp.351, Android.FakeApp.352, Android.FakeApp.353, Android.FakeApp.365, Android.FakeApp.367, Android.FakeApp.368, Android.FakeApp.369, Android.FakeApp.370, Android.FakeApp.382, Android.FakeApp.384, Android.FakeApp.387 і Android.FakeApp.389, шахраї видавали за офіційні інвестиційні програми відомих компаній. За допомогою цих програм користувачі нібито могли отримувати значний пасивний дохід від інвестицій, не маючи ані досвіду, ані спеціальних економічних знань. Всю роботу за них нібито мав би виконувати менеджер або якийсь унікальний алгоритм.

Приклади сторінок таких програм у Google Play:

Насправді ці троянські програми не мали ніякого стосунку до відомих компаній та інвестицій. Вони завантажували шахрайські сайти, на яких власникам Android-пристроїв пропонувалося зареєструвати обліковий запис, вказавши персональну інформацію, та дочекатися дзвінка «оператора». Надані при реєстрації дані — імена, прізвища, адреси електронної пошти та номери телефонів — зловмисники могли самостійно використовувати для подальшого обману користувачів або ж продати на чорному ринку.

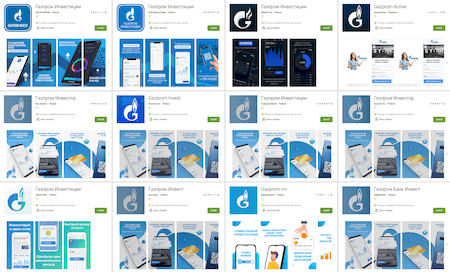

Щоб привернути увагу та збільшити кількість встановлень таких троянів, зловмисники активно рекламують їх, наприклад, за допомогою відеосервісу YouTube:

Були виявлені й чергові підробки, що видаються за офіційні програми різних популярних лотерей. Вони були додані до вірусної бази Dr.Web як Android.FakeApp.359, Android.FakeApp.360, Android.FakeApp.361, Android.FakeApp.362, Android.FakeApp.363, Android.FakeApp.371, Android.FakeApp.372, Android.FakeApp.373, Android.FakeApp.374, Android.FakeApp.379 і Android.FakeApp.381. За допомогою цих програм користувачі нібито могли отримати безкоштовні лотерейні білети та взяти участь в розіграшах. Ці програми також завантажували шахрайські сайти, на яких, щоб отримати неіснуючі білети та виграші, було необхідно оплатити «комісію».

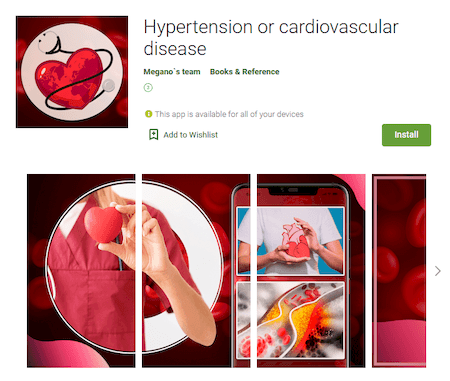

Окрім того, наші фахівці виявили декілька модифікацій трояна Android.FakeApp.386, які поширювалися як програми-довідники — за допомогою цих програм користувачі нібито могли почерпнути знання про здоров'я та ознайомитися з можливими способами лікування тих чи інших недугів. Насправді це були звичайні підробки. Вони не виконували заявлених функцій і тільки завантажували веб-сайти, які найчастіше імітували популярні інформаційні ресурси. На таких сайтах від імені відомих лікарів і медійних персон рекламувалися всілякі препарати сумнівної якості. Потенційні «клієнти» також заманювалися пропозиціями отримати препарати нібито безкоштовно або з великою знижкою, якщо вкажуть ім'я та номер телефону, а потім дочекаються дзвінка «менеджера».

Приклад однієї з таких програм:

Приклад її роботи:

Для захисту Android-пристроїв від шкідливих і небажаних програм користувачам варто встановити антивірусні продукти Dr.Web для Android.

Ваш Android потребує захисту.

Скористайтеся Dr.Web

- Перший російський антивірус для Android — з 2010 року

- Понад 140 мільйонів завантажень тільки з Google Play

- Безкоштовний для користувачів домашніх продуктів Dr.Web