20 марта 2018 года

На момент своего появления Android.BankBot.149.origin был банковским троянцем с типичным набором функций. Он показывал фишинговые окна, с помощью которых крал логины и пароли от учетных записей систем онлайн-банкинга различных кредитных организаций, похищал информацию о банковских картах, а также мог перехватывать входящие СМС, чтобы получить доступ к одноразовым паролям для подтверждения денежных переводов. Когда исходный код этого вредоносного приложения стал доступен всем желающим, вирусописатели начали создавать на его основе множество похожих троянцев. При этом злоумышленники активно распространяли их через каталог Google Play. Среди таких банкеров были Android.BankBot.179.origin, Android.BankBot.160.origin, Android.BankBot.163.origin, Android.BankBot.193.origin и Android.Banker.202.origin, которых вирусописатели маскировали под безобидные и полезные приложения.

Еще один троянец, при создании которого киберпреступники использовали опубликованный ранее код, был добавлен в вирусную базу Dr.Web как Android.BankBot.250.origin. Он также известен под именем Anubis. Вирусные аналитики «Доктор Веб» обнаружили первые версии этой вредоносной программы в ноябре 2017 года. Указанные модификации троянца практически полностью копировали возможности Android.BankBot.149.origin. Банкер мог выполнять следующие действия:

- отправлять СМС с заданным текстом на указанный в команде номер;

- выполнять USSD-запросы;

- отсылать на управляющий сервер копии хранящихся на устройстве СМС;

- получать информацию об установленных приложениях;

- показывать диалоговые окна с заданным в команде текстом;

- запрашивать дополнительные разрешения для работы;

- демонстрировать push-уведомления, содержимое которых указывалось в команде;

- показывать push-уведомление, содержимое которого задано в коде троянца;

- блокировать экран устройства окном WebView, в котором демонстрировалось содержимое полученной от сервера веб-страницы;

- передавать на сервер все номера из телефонной книги;

- рассылать СМС по всем номерам из телефонной книги;

- получать доступ к информации об устройстве и его местоположению;

- запрашивать доступ к функциям специальных возможностей (Accessibility Service);

- узнавать IP-адрес зараженного смартфона или планшета;

- очищать свой конфигурационный файл и останавливать собственную работу.

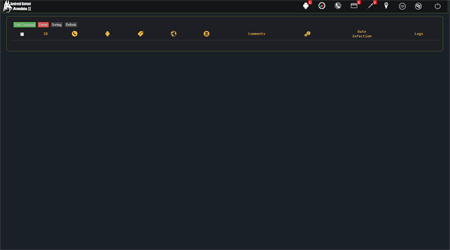

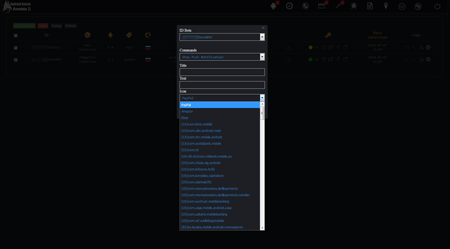

На иллюстрациях ниже показан пример панели управления одной из первых версий троянца Android.BankBot.250.origin:

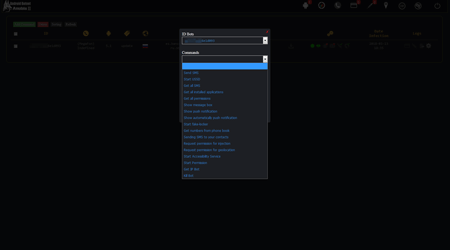

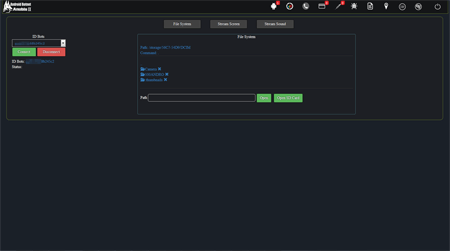

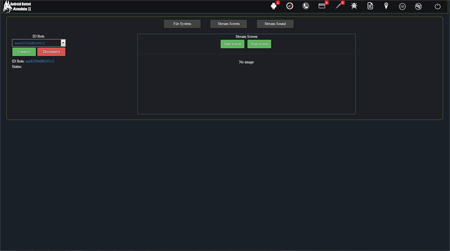

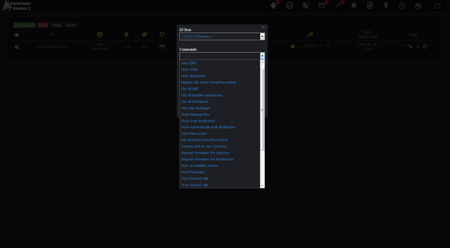

Однако по мере выпуска обновлений Android.BankBot.250.origin его функционал постепенно расширялся. В одной из новых модификаций троянца, получившей имя Android.BankBot.325.origin, появилась возможность дистанционного доступа к зараженным устройствам. В результате банкер мог работать как утилита удаленного администрирования или RAT (Remote Administration Tool). Одной из его новых функций стал просмотр списка файлов, которые хранились в памяти зараженных смартфонов или планшетов, загрузка любого из них на управляющий сервер, а также их удаление. Кроме того, троянец мог отслеживать все, что происходило на экране, делая скриншоты и отправляя их злоумышленникам. Помимо этого по команде вирусописателей Android.BankBot.325.origin прослушивал окружение при помощи встроенного в устройство микрофона. Поэтому он мог применяться и для кибершпионажа. На следующих изображениях показан раздел панели администрирования управляющего сервера троянца, где злоумышленники могли отдать троянцу соответствующую команду:

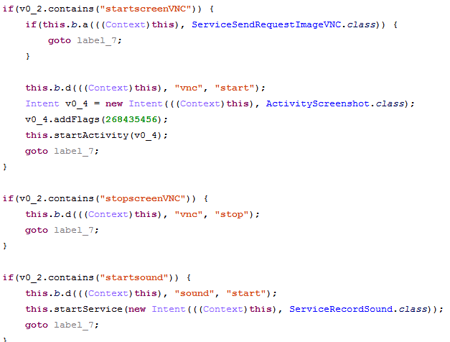

При этом анализ банкера показал, что вирусописатели используют в названиях методов, а также в командах управления аббревиатуру «VNC», которая расшифровывается как Virtual Network Computing и относится к системе удаленного доступа к рабочему столу. Однако в троянце Android.BankBot.325.origin она никак не реализована, и злоумышленники лишь используют ее название для собственного удобства. Тем не менее, можно сделать вывод, что киберпреступники начали разрабатывать возможность удаленного управления экраном зараженных устройств и превращать банкера в более универсальное вредоносное приложение. Ниже показан фрагмент кода Android.BankBot.325.origin, где используется указанная аббревиатура:

Одна из последних модификаций Android.BankBot.325.origin, которую исследовали вирусные аналитики «Доктор Веб», получила еще больше функций. В список возможностей банкера теперь входят:

- отправка СМС с заданным текстом на указанный в команде номер;

- выполнение USSD-запросов;

- запуск программ;

- смена адреса управляющего сервера;

- отправка на управляющий сервер копий хранящихся на устройстве СМС;

- получение информации об установленных приложениях;

- перехват вводимых на клавиатуре символов (кейлоггер);

- запрос дополнительных разрешений для работы;

- показ диалоговых окон с заданным в команде содержимым;

- показ push-уведомлений, содержимое которых указывается в команде;

- показ push-уведомления, содержимое которого задано в коде троянца;

- отправка на сервер всех номеров из телефонной книги;

- рассылка СМС по всем номерам из телефонной книги;

- блокировка экрана устройства окном WebView, в котором демонстрируется содержимое полученной от сервера веб-страницы;

- запрос доступа к функциям специальных возможностей (Accessibility Service);

- переадресация телефонных звонков;

- открытие в браузере заданных в командах веб-сайтов;

- открытие ссылок на веб-страницы с использованием WebView;

- шифрование файлов и требование выкупа;

- расшифровка файлов;

- запись окружения с использованием микрофона устройства;

- получение доступа к информации об устройстве и его местоположении;

- получение IP-адреса устройства;

- очистка конфигурационного файла и остановка работы троянца.

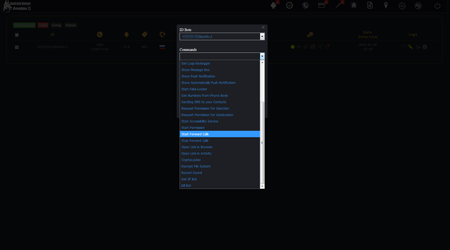

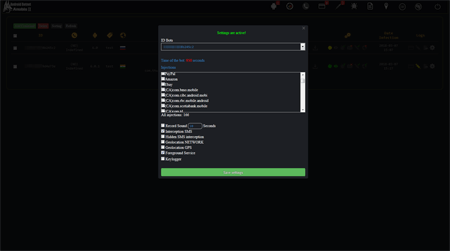

На следующих иллюстрациях продемонстрирован список команд, которые злоумышленники могут отправлять банкеру через панель администрирования:

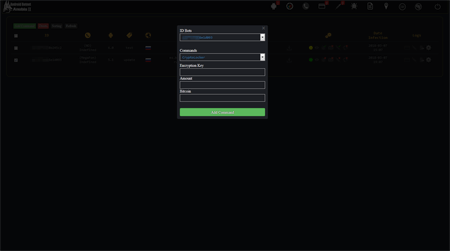

Большинство команд, передаваемых банкеру, настраиваются в этой же панели. Например, на изображении ниже показана конфигурация параметров шифрования файлов. Вирусописатели могут задать ключ шифрования, сумму выкупа (например, в биткойнах), которую Android.BankBot.325.origin запросит у жертвы, а также свой номер кошелька для перевода:

Там же настраиваются поддельные уведомления, которые должны заставить пользователя запустить нужное киберпреступникам приложение. Сразу после старта целевой программы троянец показывает поверх ее окна фишинговую форму ввода логина, пароля и другой секретной информации и передает ее вирусописателям.

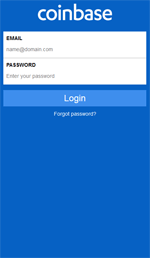

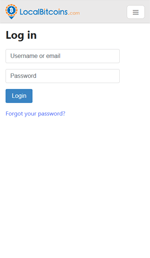

Аналогичным образом настраиваются и сами фишинговые окна вместе с дополнительными параметрами:

Android.BankBot.325.origin показывает поддельные формы авторизации при запуске свыше 160 программ, среди которых – ПО для доступа к банковским услугам, платежным системам и социальным сетям. При этом к ним добавились и популярные приложения для работы с криптовалютами. Android.BankBot.325.origin – не первый банкер, который пытается украсть логины и пароли от таких программ, однако именно в нем злоумышленники постарались сделать внешний вид фишинговых окон максимально похожим на интерфейс настоящих приложений. Примеры таких мошеннических форм авторизации показаны на следующих изображениях:

Вирусные аналитики установили, что троянец атакует пользователей из России, Украины, Турции, Англии, Германии, Франции, Индии, США, Гонконга, Венгрии, Израиля, Японии, Новой Зеландии, Кении, Польши и Румынии. Однако в любое время этот список может пополниться и другими государствами, если киберпреступники проявят к ним интерес.

Специалисты компании «Доктор Веб» ожидают, что авторы Android.BankBot.325.origin продолжат совершенствовать функционал троянца и будут добавлять в него новые возможности удаленного управления зараженными смартфонами и планшетами. Не исключено, что в троянце появятся дополнительные шпионские функции. Антивирусные продукты Dr.Web для Android успешно детектируют все известные модификации этого вредоносного приложения, поэтому для наших пользователей оно опасности не представляет.

#Android #банковский_троянец #биткойн

Ваш Android нуждается в защите

Используйте Dr.Web

- Первый российский антивирус для Android

- Более 135 миллионов скачиваний только с Google Play

- Бесплатный для пользователей домашних продуктов Dr.Web

![[VK]](http://st.dataprotection.com.ua/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.dataprotection.com.ua/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.dataprotection.com.ua/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии