24 ноября 2017 года

Новый банковский троянец, получивший наименование Trojan.Gozi.64, основывается на исходном коде предшествующих версий Trojan.Gozi, который уже долгое время находится в свободном доступе. Как и другие представители этого семейства, Trojan.Gozi.64 может заражать компьютеры под управлением 32- и 64-разрядных версий Windows. Троянец имеет модульную архитектуру, но, в отличие от предыдущих модификаций, он полностью состоит из отдельных загружаемых плагинов. Также Trojan.Gozi.64 не имеет алгоритмов для генерации имен управляющих серверов — их адреса «зашиты» в его конфигурации, в то время как одна из первых версий Gozi использовала в качестве словаря текстовый файл, загружаемый с сервера NASA.

Создатели троянца заложили в него ограничение, благодаря которому он способен работать с операционными системами Microsoft Windows 7 и выше, в более ранних версиях Windows вредоносная программа не запускается. Дополнительные модули скачиваются с управляющего сервера специальной библиотекой-лоадером, при этом протокол обмена данными использует шифрование. Лоадер Trojan.Gozi.64 может выполнять на зараженной машине следующие вредоносные функции:

- проверка обновлений троянца;

- загрузка с удаленного сервера плагинов для браузеров, с помощью которых выполняются веб-инжекты;

- загрузка с удаленного сервера конфигурации веб-инжектов;

- получение персональных заданий, в том числе для загрузки дополнительных плагинов;

- удаленное управление компьютером.

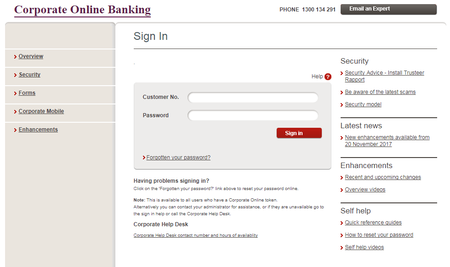

Для осуществления веб-инжектов в каждом браузере Trojan.Gozi.64 использует собственный настраиваемый плагин. В настоящий момент вирусным аналитикам известны плагины для Microsoft Internet Explorer, Microsoft Edge, Google Chrome и Mozilla Firefox. Установив соответствующий модуль, троянец получает с управляющего сервера ZIP-архив с конфигурацией для выполнения веб-инжектов. В результате Trojan.Gozi.64 может встраивать в просматриваемые пользователем веб-страницы произвольное содержимое – например, поддельные формы авторизации на банковских сайтах и в системах банк-клиент. При этом, поскольку модификация веб-страниц происходит непосредственно на зараженном компьютере, URL такого сайта в адресной строке браузера остается корректным, что может ввести пользователя в заблуждение и усыпить его бдительность. Введенные в поддельную форму данные передаются злоумышленникам, в результате чего учетная запись жертвы троянца может быть скомпрометирована.

Помимо этого на зараженный компьютер могут быть загружены и установлены дополнительные модули – в частности, плагин, фиксирующий нажатие пользователем клавиш (кейлоггер), модуль для удаленного доступа к инфицированной машине (VNC), компонент SOCKS-proxy-сервера, плагин для хищения учетных данных из почтовых клиентов и некоторые другие.

Банковский троянец Trojan.Gozi.64 не представляет опасности для пользователей антивирусных продуктов Dr.Web, поскольку сигнатуры вредоносной программы и ее модулей добавлены в вирусные базы.

| Подробнее о троянце |

![[VK]](http://st.dataprotection.com.ua/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.dataprotection.com.ua/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.dataprotection.com.ua/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии