30 октября 2014 года

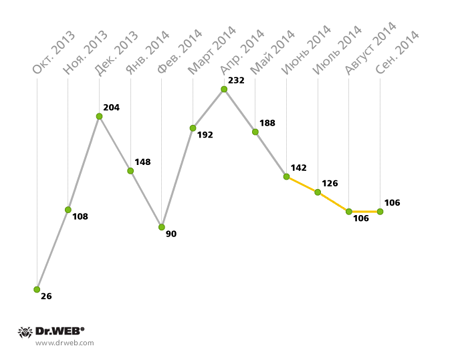

Полученная в 3-м квартале 2014 года статистика свидетельствует о том, что южнокорейские пользователи ОС Android все еще остаются желанной целью для киберпреступников: с июля по сентябрь специалисты компании «Доктор Веб» зафиксировали 338 различных спам-кампаний, организованных с целью заражения мобильных Android-устройств жителей Южной Кореи.

Зафиксированные в 3 квартале 2014 года

случаи атак на южнокорейских пользователей Android с использованием СМС-спама

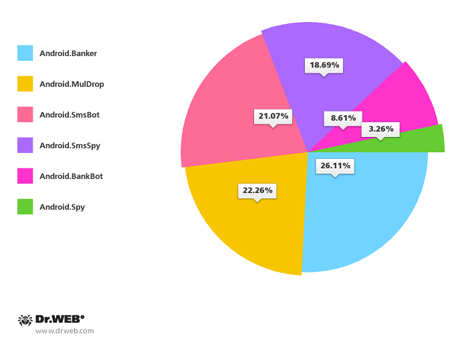

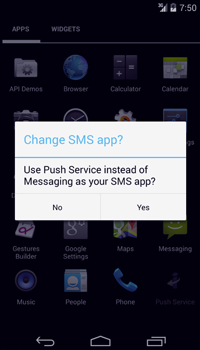

По сравнению со 2-м кварталом текущего года за последние 3 месяца количество подобных атак снизилось почти на 40%, однако это едва ли может стать радостной новостью для пользователей, т. к. большая часть обнаруженных вредоносных приложений, как и раньше, принадлежала к различным семействам банковских троянцев и троянцев-шпионов. Так, на долю вредоносных программ семейства Android.Banker пришлось 26,11%, Android.SmsBot – 21,07%, Android.BankBot – 18,69%, Android.SmsSpy – 8,61% и Android.Spy – 3,26% от всех зафиксированных угроз. Кроме того, существенный объем – 22,26% – составили троянцы-дропперы семейства Android.MulDrop, используемые киберпреступниками в качестве носителей для других вредоносных программ, которые в большинстве отмеченных случаев представляли собой все тех же банковских троянцев. Это свидетельствует о том, что основное внимание злоумышленников, которые при помощи СМС-спама распространяют Android-троянцев в Южной Корее, по-прежнему сфокусировано на краже конфиденциальной информации владельцев Android-устройств, получении доступа к их банковским счетам и проведении незаконных операций с денежными средствами.

Семейства Android-троянцев, распространяемых при помощи СМС-спама

среди южнокорейских пользователей в 3-м квартале 2014 года

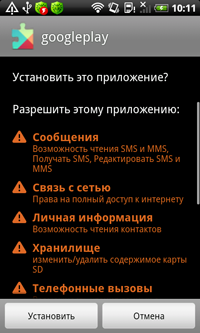

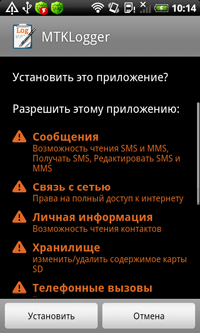

Вместе с использованием вредоносных приложений в качестве контейнеров для доставки других троянцев на Android-устройства южнокорейских пользователей злоумышленники все чаще стали применять и другие приемы, которые мешают потенциальным жертвам распознать угрозу и снижают вероятность ее обнаружения антивирусными программами. Одной из таких методик, продолжающих набирать популярность в киберкриминальной среде, является защита троянцев специализированными упаковщиками, шифрующими их компоненты, а также использование различных вариантов обфускации, которая приводит к похожему результату, «запутывая» код вредоносных программ. Примерами использования подобной защиты для сокрытия вредоносного приложения от взора антивирусного ПО служат несколько новых модификаций троянца Android.SmsSpy.71.origin, известного специалистам компании «Доктор Веб» с января 2014 года. Эта вредоносная программа перехватывает СМС-сообщения, крадет информацию о контактах пользователя, способна блокировать звонки, а также по команде злоумышленников выполнить СМС-рассылку по выборочным или же всем имеющимся в телефонной книге номерам. Как и многие другие южнокорейские Android-угрозы, изначально эта вредоносная программа распространялась злоумышленниками без каких-либо технических ухищрений, однако со временем она становилась все более защищенной. Так, обнаруженные в сентябре новые модификации Android.SmsSpy.71.origin уже находились под защитой весьма сложного упаковщика и распространялись при помощи троянцев-дропперов, внесенных в вирусную базу под именами Android.MulDrop.6 и Android.MulDrop.7.

|

|

Однако подобными методами арсенал киберпреступников вовсе не ограничивается. В ответ на внедряемые в ОС Android новые защитные механизмы вирусописатели добавляют в свои разработки новый функционал, позволяющий обходить эти преграды. Например, обнаруженная в сентябре вредоносная программа Android.SmsBot.174.origin, которая является ботом, выполняющим команды злоумышленников, скрывает от пользователя поступающие звонки, а также СМС, используя интересный механизм для блокировки последних. В ОС Android, начиная с версии 4.4, полное управление короткими сообщениями одновременно доступно лишь для одного приложения. Если программа не является менеджером сообщений по умолчанию, она все еще может скрыть уведомление о поступившем СМС, однако само сообщение будет сохранено в списке входящих и доступно пользователю. Чтобы помешать этому, Android.SmsBot.174.origin пытается назначить себя в качестве стандартного менеджера сообщений, запрашивая у пользователя соответствующее разрешение. В случае успеха троянец получает возможность полноценно блокировать не только входящие звонки, но также и СМС, которые могут поступать, в том числе, и от кредитных организаций, при этом способность бота отправлять различные сообщения по команде злоумышленников в итоге делает троянца серьезной угрозой для пользователей.

|

|

В целом за последние 3 месяца злоумышленники использовали более 20 различных вредоносных приложений для атак на южнокорейских пользователей Android, при этом наиболее распространенными угрозами стали такие троянцы как Android.Banker.28.origin, Android.SmsBot.121.origin, Android.SmsSpy.78.origin, Android.MulDrop.20.origin и Android.BankBot.27.origin.

Вредоносные программы, распространявшиеся при помощи СМС-спама

среди южнокорейских пользователей в 3-м квартале 2014 года

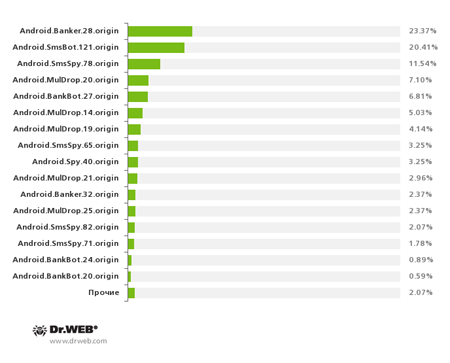

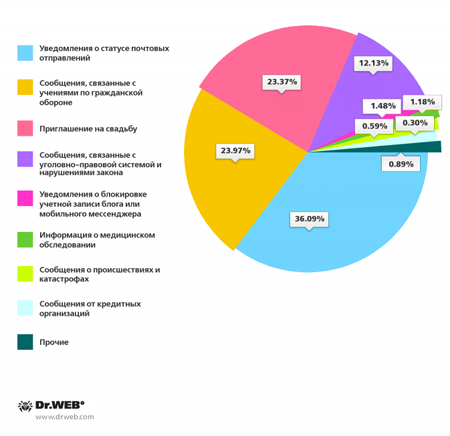

Как уже отмечалось ранее, все эти троянцы распространялись среди южнокорейских владельцев Android-устройств при помощи нежелательных СМС-сообщений, содержащих ссылку на загрузку вредоносной программы. Чтобы заставить пользователей установить Android-угрозу на мобильное устройство, киберпреступники вновь активно применяли социальную инженерию – тематика большинства рассылаемых ими сообщений затрагивала те или иные «житейские» вопросы. Например, на поддельные уведомления о судьбе почтовых отправлений пришлось 36,09% мошеннических СМС, на сообщения от имени суда или полиции – 23,37%, на фиктивные уведомления о проведении мероприятий по гражданской обороне – 23,97%, а на ненастоящие приглашения на свадьбу – 12,13% СМС соответственно. Кроме того, кибермошенники эксплуатировали и другие «горячие» темы, например, рассылали поддельные сообщения от имени банков, популярных веб-сервисов и т. п., однако на долю таких сообщений в общей сложности пришлось мене 5% от всех зафиксированных в Южной Корее случаев спам-рассылок.

Тематика нежелательных СМС-сообщений, применявшихся при распространении

вредоносных программ в Южной Корее

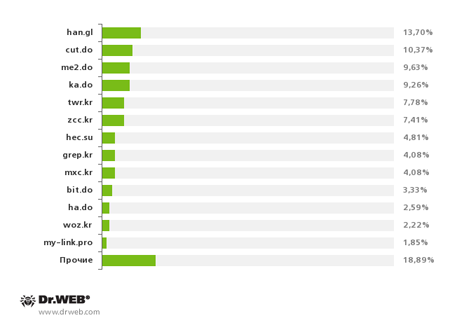

Почти в 80% случаев указываемый в СМС-сообщениях адрес веб-сайта, с которого происходила загрузка вредоносного приложения, маскировался при помощи специализированных сервисов по созданию коротких ссылок. В общей сложности киберпреступники воспользовались услугами 41 онлайн-службы по сокращению веб-адресов, а самыми популярными среди них стали han.gl, cut.do, me2.do, ka.do, twr.kr и zcc.kr.

Наиболее популярные онлайн-сервисы по сокращению ссылок,

использованные злоумышленниками в 3-м квартале 2014 года

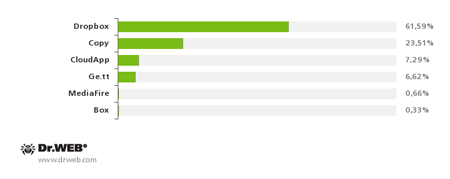

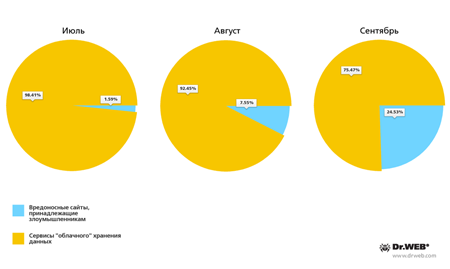

Как и ранее, большинство распространяемых в Южной Корее Android-троянцев по-прежнему располагалось на серверах известных облачных сервисов хранения данных: подобный вариант хостинга злоумышленники выбирали в 89% случаев. В 3-м квартале текущего года наиболее востребованным среди киберпреступников стали такие площадки как Dropbox, Copy, CloudApp, Ge.tt, при этом сервис Dropbox вновь оказался самым популярным. Остальная же часть вредоносных приложений хранилась на собственных сайтах злоумышленников, созданных специально для заражения мобильных устройств южнокорейских пользователей.

Облачные сервисы хранения данных, на которых размещались троянцы,

распространяемые среди Android-пользователей Южной Кореи

Онлайн-площадки, выступающие в качестве хостинга

для распространяемых среди южнокорейских пользователей Android-угроз

Сохраняющийся повышенный интерес злоумышленников к получению доступа к конфиденциальной информации и банковским счетам южнокорейских пользователей свидетельствует о том, что в обозримом будущем киберпреступники продолжат совершать попытки заражения мобильных устройств жителей Южной Кореи. Постоянно совершенствуемые вредоносные программы и новые технические приемы вирусописателей могут быть со временем применены и против владельцев Android-устройств из других стран, поэтому для обеспечения безопасности пользователям следует соблюдать внимательность и осторожность, а также установить надежное антивирусное ПО.

![[VK]](http://st.dataprotection.com.ua/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.dataprotection.com.ua/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.dataprotection.com.ua/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии