18 мая 2012 года

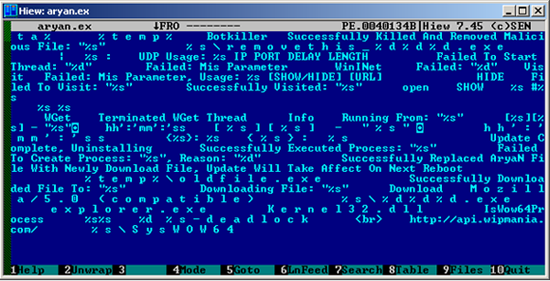

Вредоносное приложение BackDoor.IRC.Aryan.1 можно отнести к категории IRC-ботов. Программа распространяется самокопированием на съемные носители путем создания в корневой директории диска инфицированной папки и файла автозапуска autorun.inf. Кроме того, BackDoor.IRC.Aryan.1 применяет еще один способ заражения сменных носителей информации: бот копирует себя на съемный диск, прячет обнаруженные файлы в созданную им папку, а вместо них помещает ярлыки, ссылающиеся как на спрятанный оригинальный файл, так и на саму вредоносную программу. В результате при активизации такого ярлыка пользователем, помимо открытия искомого файла, запускается BackDoor.IRC.Aryan.1. Успешно инфицировав диск, бот отправляет соответствующее сообщение на специально созданный злоумышленниками IRC-канал.

Затем вредоносная программа копирует себя в одну из папок как svmhost.exe и помещает ссылку на данный файл в ветвь системного реестра, отвечающую за автоматический запуск приложений при загрузке Windows. Также бот пытается встроить код в процесс explorer.exe.

Помимо прочего, BackDoor.IRC.Aryan.1 обладает механизмом самозащиты: в отдельном потоке бот постоянно проверяет свое наличие на диске и, в случае отсутствия соответствующего файла в целевой папке, сохраняет его туда из оперативной памяти. Параллельно осуществляется проверка наличия соответствующей записи в системном реестре Windows. Также BackDoor.IRC.Aryan.1 пытается встроить код, задачей которого является систематический перезапуск вредоносной программы, в процессы csrss.exe, alg.exe и dwm.exe.

BackDoor.IRC.Aryan.1 обладает функционалом, позволяющим загружать с удаленного сервера и запускать на инфицированном компьютере различные исполняемые файлы, а также выполнять по команде злоумышленников DDoS-атаки. Сигнатура данной угрозы добавлена в вирусные базы Dr.Web. Пользователям также рекомендуется проявлять осторожность при работе со сменными накопителями и по возможности отключить функцию автозапуска в настройках операционной системы.

![[VK]](http://st.dataprotection.com.ua/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.dataprotection.com.ua/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.dataprotection.com.ua/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии