9 января 2014 года

Вирусная обстановка

Согласно статистическим данным, собранным с использованием лечащей утилиты Dr.Web CureIt!, среди угроз, обнаруженных в декабре 2013 года на компьютерах пользователей, абсолютными лидерами, как и прежде, являются рекламные троянцы Trojan.InstallMonster.38 и Trojan.LoadMoney.1. Кроме того, среди наиболее часто выявляемых лечащей утилитой угроз в декабрьской статистике присутствуют рекламный троянец Trojan.Packed.24524 и Trojan.Siggen5.64541 — детект троянских динамических библиотек, предназначенных для перехвата различных функций браузеров. Двадцатка вредоносных программ, лидирующих среди выявленных лечащей утилитой Dr.Web CureIt! угроз в декабре 2013 года, приведена ниже.

| Название | Кол-во | % |

|---|---|---|

| Trojan.InstallMonster.38 | 26886 | 2.85 |

| Trojan.LoadMoney.1 | 24227 | 2.57 |

| Trojan.Packed.24524 | 23867 | 2.53 |

| Trojan.Siggen5.64541 | 12130 | 1.29 |

| BackDoor.IRC.NgrBot.42 | 12004 | 1.27 |

| Trojan.Hosts.6815 | 11092 | 1.18 |

| Trojan.LoadMoney.76 | 9670 | 1.03 |

| Trojan.InstallMonster.28 | 9652 | 1.02 |

| Trojan.LoadMoney.225 | 9601 | 1.02 |

| Trojan.Fraudster.502 | 9178 | 0.97 |

| BackDoor.Maxplus.24 | 8910 | 0.95 |

| Trojan.Fraudster.524 | 8249 | 0.88 |

| Trojan.DownLoader10.56820 | 8089 | 0.86 |

| Trojan.BtcMine.221 | 7965 | 0.84 |

| Trojan.StartPage.56734 | 7322 | 0.78 |

| Trojan.Siggen5.63980 | 6587 | 0.70 |

| Trojan.BPlug.1 | 6385 | 0.68 |

| Trojan.BPlug.4 | 6111 | 0.65 |

| Win32.HLLP.Neshta | 5705 | 0.61 |

| BackDoor.Andromeda.178 | 4712 | 0.46 |

Ботнеты

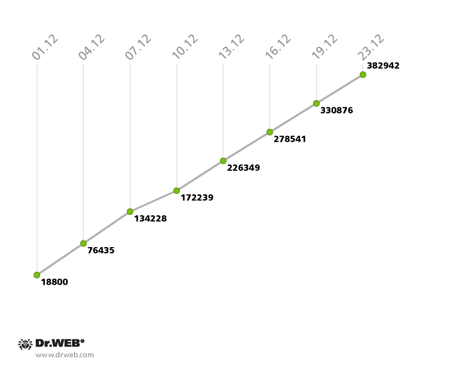

В декабре 2013 года выросла бот-сеть, созданная злоумышленниками с использованием файлового вируса Win32.Rmnet.12. В первой из отслеживаемых специалистами «Доктор Веб» подсетей Win32.Rmnet.12 ежесуточно регистрировалось порядка 20 000 вновь инфицированных компьютеров, что на 5 000 больше ноябрьских показателей. Данный процесс можно проследить с помощью представленной ниже диаграммы.

Динамика регистрации новых ботов в ботнете Win32.Rmnet.12 в декабре 2013 года (1-я подсеть)

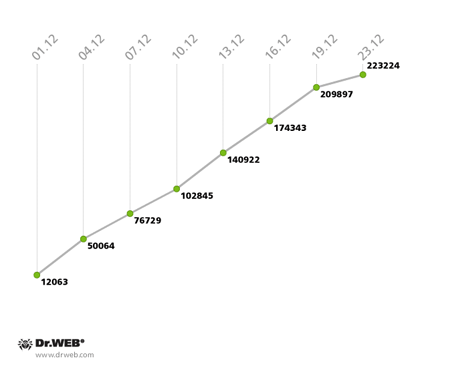

Во второй подсети Win32.Rmnet.12 динамика регистрации новых ботов осталась прежней: как и в предыдущем месяце, ежесуточно к ботнету подключалось порядка 12 000 вновь инфицированных компьютеров:

Динамика регистрации новых ботов в ботнете Win32.Rmnet.12 в декабре 2013 года (2-я подсеть)

Значительно сократилось число компьютеров, на которых антивирусное ПО Dr.Web фиксирует наличие вредоносного модуля Trojan.Rmnet.19, — с 3 345 в конце ноября до 2 607 в 20-х числах декабря. Также в декабре практически прекратил свое существование ботнет BackDoor.Bulknet.739: если в конце прошлого месяца он насчитывал 1 270 инфицированных компьютеров, то к 23 декабря их количество снизилось до 121. А вот численность ботнета BackDoor.Dande, предназначенного для кражи конфиденциальной информации у представителей российских фармацевтических компаний, за месяц почти не изменилась: на 23 декабря эта бот-сеть насчитывала 1 098 инфицированных компьютеров. Любопытен также тот факт, что ботнет, созданный злоумышленниками с использованием Apple-совместимых компьютеров, инфицированных троянцем BackDoor.Flashback.39, сокращается крайне незначительными темпами — в декабре его численность составила 28 829 зараженных машин, снизившись за минувший месяц на 4 110 «маков».

Угроза месяца

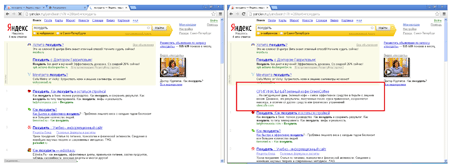

В декабре специалисты компании «Доктор Веб» провели исследование вредоносной программы Trojan.Zadved.1, первые образцы которой были добавлены в вирусные базы еще в начале ноября. Наиболее актуальная версия инсталлятора Trojan.Zadved.1 недавно появилась в раздаче вредоносной партнерской программы Installmonster.ru. Троянец представляет собой надстройку к браузерам, якобы предназначенную для обеспечения безопасности при просмотре веб-сайтов, однако выполняет она прямо противоположные функции.

По завершении установки плагин появляется в списке зарегистрированных расширений браузера и загружает с удаленных серверов несколько файлов сценариев, с помощью которых троянец и реализует свои вредоносные функции. Один из них подменяет в окне браузера выдачу поисковых систем, демонстрируя пользователю посторонние ссылки.

Другой сценарий выводит на экран поддельные всплывающие окна сообщений социальной сети «ВКонтакте». Причем, видимо, в целях повышения достоверности злоумышленники демонстрируют подобные сообщения только в том случае, если жертва просматривает веб-страницы на сайте vk.com. Кроме того, троянец заменяет тизерные рекламные модули «ВКонтакте» своими собственными. Еще один сценарий предназначен для реализации так называемой «кликандер»-рекламы: при щелчке мышью в произвольной точке веб-страницы скрипт открывает новое окно браузера, в котором загружается рекламируемый злоумышленниками сайт. Более подробную информацию об этой угрозе можно найти в опубликованной на нашем сайте статье.

Месяц майнеров

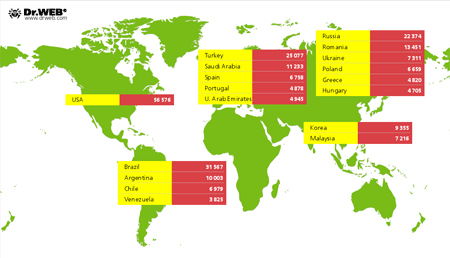

Декабрь выдался на редкость урожайным с точки зрения распространения новых вредоносных программ, предназначенных для добычи (майнинга) криптовалюты Bitcoin и одного из ее аналогов — Litecoin. Так, в начале месяца специалисты «Доктор Веб» добавили в вирусные базы сигнатуру троянца Trojan.BtcMine.221, распространявшегося с нескольких принадлежащих злоумышленникам веб-сайтов под видом надстройки для популярных браузеров, якобы помогающей пользователям при совершении покупок в интернет-магазинах. Создатели приложения утверждают, что данный плагин, названный ими Shopping Suggestion, автоматически распознает просматриваемые пользователем на различных торговых площадках товары и отыскивает в сети аналогичные предложения по более выгодным ценам. Также этот троянец нередко маскируется под иные приложения, такие как VLC-плеер или программу для анонимного серфинга в Интернете. На самом же деле Trojan.BtcMine.221 предназначен для добычи (майнинга) криптовалюты Litecoin, для чего он использует аппаратные ресурсы компьютера без ведома пользователя. На момент обнаружения троянца было зафиксировано 311 477 установок бота, география его распространения показана на представленной ниже иллюстрации. Более подробную информацию об этой угрозе можно получить в опубликованной нами обзорной статье.

Также в декабре в антивирусную лабораторию компании «Доктор Веб» поступил образец еще одного троянца-майнера, который был добавлен в базы под именем Trojan.BtcMine.218. Это приложение распространялось с использованием вредоносной партнерской программы Installmonster.ru и любопытно тем, что вирусописатели оставили в отладочной информации троянца свои «автографы»: так, инсталлятор Trojan.BtcMine.218, написанный на языке AutoIt, содержит следующие строки:

FILEINSTALL("C:\Users\Antonio\Desktop\Glue\SmallWeatherSetup.exe", @TEMPDIR & "\Setup_1.exe")

FILEINSTALL("C:\Users\Antonio\Desktop\Glue\Install.exe", @TEMPDIR & "\Setup_2.exe")

А в коде самой троянской программы присутствует такая строка:

c:\Users\Кошевой Дмитрий\Documents\Visual Studio 2012\Projects\Miner\Instal\obj\Debug\Instal.pdb

С более подробной информацией о распространении данной угрозы можно можно ознакомиться в опубликованной нами статье.

Наконец, в конце декабря компания «Доктор Веб» опубликовала новостной материал, рассказывающий о распространении новой модификации троянца семейства Trojan.Mods, получившей наименование Trojan.Mods.10. Основным отличием этой вредоносной программы от предшественниц является присутствие в ее составе программы, предназначенной для добычи (майнинга) электронной криптовалюты Bitcoin. Основные же функциональные возможности Trojan.Mods.10 заключаются в подмене просматриваемых пользователем сайтов принадлежащими злоумышленникам веб-страницами путем перехвата системных функций, отвечающих за трансляцию DNS-имен сайтов в IP-адреса.

Следует отметить, что увеличение количества угроз, направленных на добычу (майнинг) электронной валюты, отнюдь не случайно, поскольку такие троянцы приносят вирусописателям заметную прибыль: по информации, собранной специалистами компании «Доктор Веб», средний ежесуточный доход злоумышленников от эксплуатации троянской программы Trojan.BtcMine.221 составляет 1 454,53 долл. США.

Угрозы для Android

Для пользователей Android-устройств последний месяц 2013 года не стал спокойным периодом и преподнес сразу несколько предновогодних сюрпризов, таких как появление множества новых троянцев-шпионов и других опасных программ.

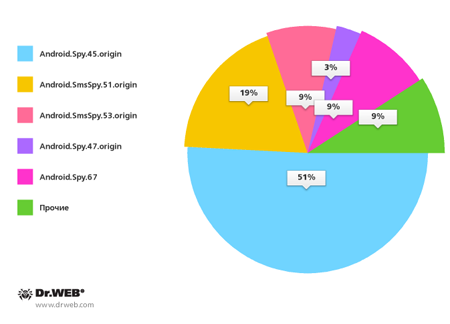

В частности, антивирусная база Dr.Web в декабре пополнилась более чем десятью записями для вредоносных приложений, принадлежащих к семействам Android.SmsSpy и Android.Spy, большая часть из которых распространялась на территории Южной Кореи с применением нежелательных СМС-сообщений, содержащих ссылку на загрузку троянцев. По сравнению с предыдущим месяцем, число таких рассылок выросло на 88,9% и составило 204 зарегистрированных случая. Наиболее часто южнокорейские пользователи сталкивались с угрозой со стороны троянцев Android.Spy.45.origin (51% случаев), Android.SmsSpy.51.origin (19% случаев) а также Android.SmsSpy.53.origin (9% случаев) и Android.Spy.67 (9% случаев). Общее процентное соотношение обнаруженных вредоносных программ представлено на следующей диаграмме.

Android-угрозы, распространявшиеся в декабре среди южнокорейских пользователей при помощи СМС-спама

Не менее заметным событием декабря стало обнаружение в каталоге Google Play троянского приложения под названием WhatsAppCopy, выполняющего кражу истории переписки из официального клиента популярного сервиса обмена сообщениями WhatsApp для ОС Android. Данная программа, внесенная в вирусную базу Dr.Web как Android.WhatsappSpy.1.origin, представляла собой простое игровое приложение, которое незаметно для пользователей Android-устройств загружало на сервер разработчика троянца базу данных, содержащих сохраненные сообщения мессенджера. Кроме того, вредоносная программа передавала на сервер изображения, а также номер телефона, связанные с учетной записью клиента сервиса.

В дальнейшем любой желающий мог получить доступ к переписке интересующего его пользователя, введя на веб-сайте автора троянца соответствующий мобильный номер. Несмотря на то, что данное приложение позиционировалось как безобидное средство создания резервной копии переписки из программы WhatsApp, потенциальный риск его недобросовестного использования вынудил корпорацию Google удалить данную программу из каталога Google Play. Тем не менее, программа остается доступной для загрузки на официальном сайте разработчика, поэтому многие пользователи рискуют стать жертвами шпионажа со стороны злоумышленников.

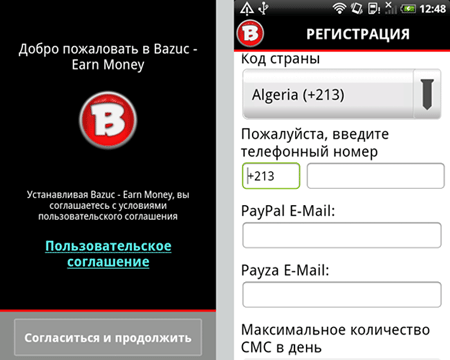

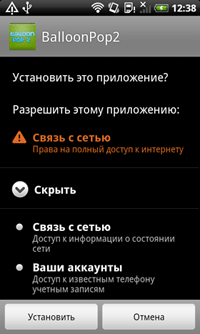

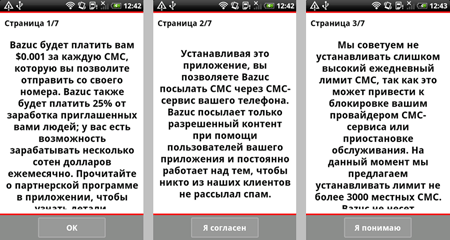

Еще одним открытием, получившим весьма широкую огласку в различных сетевых СМИ, стало появление в каталоге Google Play приложения под названием Bazuc, позволявшего пользователям получать вознаграждение за отправку рекламных и информационных СМС-сообщений со своего мобильного номера. Разработчики сообщали, что наиболее предпочтительными для этой являются безлимитные тарифные планы, однако никакого контроля тарифа в приложении не предусмотрено, поэтому беспечные пользователи со стандартными параметрами тарификации СМС рисковали столкнуться с огромными счетами или же отключением от сети оператора, т.к. Bazuc был способен выполнить отправку тысяч сообщений в сутки. Кроме того, рассылаемые СМС приходили целевой аудитории непосредственно с номера, принадлежащего предприимчивому абоненту, что также могло привести к негативным последствиям: недовольные рекламой получатели сообщений имели возможность, например, позвонить по этому номеру и, в лучшем случае, гневно высказать свое отношение к новоявленному спамеру.

Данная программа была удалена из каталога Google Play, однако она все еще доступна для загрузки на официальном сайте разработчика. Учитывая потенциальные риски данного приложения, специалисты компании «Доктор Веб» приняли решение внести его в вирусную базу как Program.Bazuc.1.origin, поэтому она не представляет большой опасности для пользователей антивирусных продуктов Dr.Web для Android.

Вредоносные файлы, обнаруженные в почтовом трафике в декабре

| 1 | Trojan.Packed.25101 | 1.34% |

| 2 | Trojan.DownLoader9.22851 | 1.01% |

| 3 | Trojan.DownLoad3.30075 | 0.92% |

| 4 | Trojan.DownLoad3.28161 | 0.75% |

| 5 | Trojan.DownLoad3.30703 | 0.74% |

| 6 | Trojan.Inject2.23 | 0.69% |

| 7 | Trojan.DownLoader9.4034 | 0.65% |

| 8 | BackDoor.Comet.152 | 0.60% |

| 9 | Trojan.PWS.Panda.547 | 0.54% |

| 10 | Trojan.DownLoad.64746 | 0.54% |

| 11 | Trojan.PWS.Panda.4795 | 0.50% |

| 12 | BackDoor.Kuluoz.4 | 0.44% |

| 13 | Trojan.Fraudster.517 | 0.44% |

| 14 | Trojan.DownLoader9.3975 | 0.44% |

| 15 | Win32.HLLM.MyDoom.33808 | 0.42% |

| 16 | Trojan.PWS.Panda.2401 | 0.42% |

| 17 | BackDoor.Maxplus.13026 | 0.37% |

| 18 | Tool.MailPassView.225 | 0.30% |

| 19 | Trojan.PWS.Panda.5660 | 0.25% |

| 20 | Trojan.DownLoader10.62084 | 0.23% |

Вредоносные файлы, обнаруженные в декабре на компьютерах пользователей

| 1 | Trojan.InstallMonster.38 | 0.75% |

| 2 | Trojan.Fraudster.524 | 0.73% |

| 3 | Trojan.DownLoader10.56820 | 0.69% |

| 4 | Trojan.LoadMoney.1 | 0.64% |

| 5 | Trojan.Fraudster.502 | 0.55% |

| 6 | BackDoor.IRC.NgrBot.42 | 0.46% |

| 7 | BackDoor.PHP.Shell.6 | 0.40% |

| 8 | Trojan.Packed.24524 | 0.37% |

| 9 | Win32.HLLW.Shadow | 0.33% |

| 10 | Trojan.StartPage.57459 | 0.32% |

| 11 | Trojan.Fraudster.589 | 0.31% |

| 12 | Win32.HLLW.Autoruner.59834 | 0.30% |

| 13 | Trojan.MulDrop4.25343 | 0.27% |

| 14 | Trojan.Packed.2782 | 0.26% |

| 15 | Trojan.SMSSend.4196 | 0.25% |

| 16 | Trojan.Hosts.6838 | 0.24% |

| 17 | Trojan.Fraudster.430 | 0.24% |

| 18 | Trojan.Packed.24814 | 0.23% |

| 19 | Trojan.DownLoader10.57920 | 0.22% |

| 20 | Trojan.LoadMoney.225 | 0.22% |

![[VK]](http://st.dataprotection.com.ua/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.dataprotection.com.ua/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.dataprotection.com.ua/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии