6 февраля 2020 года

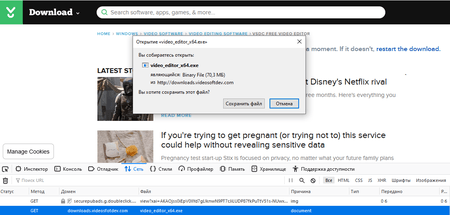

Ранее мы уже сообщали о компрометации официального сайта популярного бесплатного ПО для обработки видео и звука — VSDC. На этот раз злоумышленники распространяют вредоносный установщик программы с помощью каталога приложений download[.]cnet[.]com. На странице VSDC размещена поддельная ссылка на скачивание редактора.

Скомпрометированная ссылка ведет на подконтрольный хакерам домен downloads[.]videosfotdev[.]com. Выборка пользователей осуществляется на основе геолокации. Нецелевые пользователи перенаправляются на подлинный сайт разработчика, остальные — получают взломанный установщик с действительной цифровой подписью.

Механизм заражения реализован следующим образом. При запуске программы, помимо установки самого редактора, в директории %userappdata% создаются две папки. Одна из них содержит легитимный набор файлов утилиты для удаленного администрирования TeamViewer, а во вторую сохраняется троян-загрузчик, который скачивает из репозитория дополнительные вредоносные модули. Это библиотека семейства BackDoor.TeamViewer, позволяющая установить несанкционированное соединение с зараженным компьютером, и скрипт для обхода встроенной антивирусной защиты OC Windows.

С помощью BackDoor.TeamViewer злоумышленники получают возможность доставлять на инфицированные устройства полезную нагрузку в виде вредоносных приложений. Среди них:

- кейлоггер X-Key Keylogger,

- стилер Predator The Thief,

- прокси-троян SystemBC,

- троян для удаленного управления по протоколу RDP.

Стоит заметить, что в одном из репозиториев располагается поддельный установщик NordVPN. Он также несет в себе указанные вредоносные компоненты и имеет валидную цифровую подпись.

Все упомянутые угрозы успешно детектируются продуктами Dr.Web.

Специалисты «Доктор Веб» рекомендуют всем пользователям продуктов VSDC проверить свои устройства с помощью нашего антивируса.

![[VK]](http://st.dataprotection.com.ua/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.dataprotection.com.ua/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.dataprotection.com.ua/static/new-www/social/no_radius/facebook.png)

Нам важно Ваше мнение

Комментарии размещаются после проверки модератором. Чтобы задать вопрос по новости администрации сайта, укажите в начале своего комментария @admin. Если ваш вопрос к автору одного из комментариев — поставьте перед его именем @

Другие комментарии